Социальная инженерия (social engineering)

Содержание:

- 2020 Cybersecurity Threat Predictions

- Тактика 4. Спуфинг (подмена) телефонного номера

- Как защититься от атак

- Google Drive collaboration scam

- Самые популярные методы социальной инженерии

- Тактика 5. Использование новостей против вас

- Тактика 7. Тайпсквоттинг

- Top 10 Techniques Used By Social Engineers

- Телефонный звонок из широко известной фирмы

- Real-World Examples

- Texas Attorney-General Warns of Delivery Company Smishing Scam

- Как защититься?

- Did you know that 91% of successful data breaches started with a spear phishing attack?

- Почему мошенники любят использовать социальную инженерию

- How can you prevent attacks?

- What is Social Engineering?

2020 Cybersecurity Threat Predictions

KnowBe4 has compiled a list of its top cybersecurity predictions for 2020 from its executive leadership team and array of security awareness advocates from around the world:

- Federal legislation will be passed that makes ransomware infections of over 500 records automatically a data breach with all the resulting disclosure requirements and legal expenses as a data breach.

- Everyone will still be vulnerable and likely exploited through traditional social engineering vectors like phishing and pretext calling.

- AI-driven social engineering attacks, especially adopting voice-changing technology to hijack a person’s voice to further fraudulent schemes.

- More sophisticated supply-chain attacks in corporate environments wherein hardware implants are installed that are extremely difficult to detect.

- Further balkanization of the internet and its services. Countries like China have traditionally maintained its own infrastructure, however we have seen political issues spill out to the cyber realm, with companies like Kaspersky and Huawei being banned in the U.S. We will likely see more products and services having to be tailored for local requirements and regulations.

- A nation-state will decide to make a point and flex their cyber muscles by initiating large-scale manipulation of everyday consumer IoT products. In addition to the general panic and unease that is caused, other – even more serious – impacts will reign across power grids and aspects of critical infrastructure.

- Social engineering and unpatched software will remain the top two root causes for successful exploits as they have been for more than 30 years. Everyone knows they are the top two causes, but most of the world will not treat them like the top threats they are. Instead, they will be mostly ignored or weakly mitigated while most of the world concentrates their resources on things less likely to happen.

- Highly targeted multi-vector attacks will emerge. The bad guys are building increasingly more complex attacks to combat the increasing layers of defense. While defensive measures are not yet sufficient in battling various attacks, the bad guys are always looking to increase the efficiency of their attack methods. Combining a multi-attack vector to chain-link attacks is an excellent way to increase efficiency and reduce the cost of an attack, which allows them to scale up.

- CEO fraud will escalate and cause major disruption to day-to-day activities globally, leading to the addition of mandatory new-school security awareness training and testing in business, academia, industry and government. This will, in turn, result in collaboration and sharing of ‘near misses’ related to cyber threats more than ever. At present, there is a lot of caution with sharing such information.

- Deepfake technologies will be used to attempt to influence the 2020 elections in the United States and beyond. Fake videos and audio will be released close to the election time in order to discredit candidates or to swing votes. While these will be proven as fakes fairly rapidly, undecided voters will be influenced by the most realistic or believable fakes.

- The use of the term security culture will continue to increase as more organizations understand what it takes to reduce risk and manage security in their workforce. A combination of training, assessments and a structured process is being implemented to manage the human factors that influence security.

- As energy facilities continue to be targeted for cyber attacks, the need for Operation Technology (OT) departments and Information Technology (IT) to collaboratively solve the cybersecurity issues will be an increased importance for organizations. They will need to collaborate with their own corporate Security Operations Center (SOC) or utilize virtual SOCs to continually monitor their SCADA or DCS networks monitoring network activity and assets connecting and disconnecting from the networks.

Watch The 2020 Security Trends Webinar!

To help you master the challenges IT Professionals like you may face in the coming year, KnowBe4 Evangelists, Roger Grimes, Javvad Malik and Erich Kron, share their individual top predictions and discuss where the future of security awareness is heading in 2020.

Тактика 4. Спуфинг (подмена) телефонного номера

Преступники часто используют спуфинг телефонных номеров, что помогает им подменить номер звонящего абонента. Например, злоумышленник может сидеть у себя в квартире и звонить интересующему его лицу, однако на определителе номера отобразится принадлежащий компании номер, что создаст иллюзию того, что мошенник звонит, используя корпоративный номер.

Разумеется, ничего не подозревающие сотрудники в большинстве случаев передадут конфиденциальную информацию, включая пароли, звонящему лицу, если идентификатор абонента принадлежит их компании. Такой подход также помогает преступникам избежать отслеживания, так как если перезвонить на этот номер, вы будете переадресованы на внутреннюю линию компании.

Как защититься от атак

Существует множество способов, которые не позволят вам стать жертвой атак социальной инженерии. Прежде всего, в любой ситуации необходимо сохранять присутствие духа и хладнокровие, а также помнить, что:

- Запрашивать конфиденциальную информацию по электронной почте незаконно. Если вы получили такое письмо, прежде чем отвечать, проверьте адрес. Если отправитель вам неизвестен, немедленно удалите сообщение.

- Необходимо повысить уровень настройки фильтров антиспама. Возможность настройки фильтров предоставляют все провайдеры электронной почты.

- Защита всех операционных устройств – всегда плюс. Не стоит забывать об антивирусных программах для любых платформ, будь то Android, Windows, Mac или Linux. Установка таких программ также помогает защититься от вирусов.

- Операционную систему рекомендуется обновлять. Практически все ОС время от времени выпускают обновления, устраняющие уязвимости зашиты.

Google Drive collaboration scam

In late 2020, a novel but simple social engineering scam emerged that exploited Google Drive’s notification system.

The fraud begins with the creation of a document containing malicious links to a phishing site. The scammer then tags their target in a comment on the document, asking the person to collaborate.

If the scam works, the victim will view the document, read the comments, and feel flattered at they’re being asked to collaborate. Then, the victim will click one of the malicious links, visit the phishing site, and enter their login credentials or other personal data.

But like all social engineering attacks, the Google Drive collaboration scam plays on the victim’s emotions: in this case, the pride and generosity we might feel when called upon for help.

Want to see a screenshot of a similar attack? We breakdown a spear phishing attack in which the attacker impersonates Microsoft Teams. Check it out here.

Самые популярные методы социальной инженерии

Атака на человека может производиться по многим сценариям, но существует несколько наиболее распространённых техник работы злоумышленников.

Фишинг

Чувство, на котором играют: невнимательность

И вроде бы, человек всё делает так, как сказано в письме но… он попался! Преступники продумали каждый его шаг, именно поэтому им удаётся заставлять людей делать то, что они хотят.

Подробнее о том, как распознать сайт-подделку и защититься от фишинга можете прочитать в этом посте.

Чувство, на котором играют: жадность

Кви про кво

Чувство, на котором играют: доверчивость

Или «услуга за услугу», от латинского «quid pro quo». Используя этот метод, злоумышленник представляется сотрудником службы технической поддержки и предлагает исправить возникшие неполадки в системе, хотя на самом деле проблем в работе ПО не возникало

Жертва верит в наличие неисправностей и, выполняя указания хакера, лично передаёт ему доступ к важной информации

Претекстинг

Чувство, на котором играют: доверчивость

Ещё один приём, к которому прибегают киберпреступники, называется претекстинг (действие, отработанное по заранее составленному сценарию)

Чтобы завладеть информацией, преступник выдаёт себя за известное вам лицо, которому якобы необходима ваша информация для выполнения важной задачи. . Социальные инженеры представляют сотрудниками банков, кредитных сервисов, техподдержки или вашим другом, членом семьи — человеком, которому вы по умолчанию доверяете

Для большей достоверности они сообщают потенциальной жертве какую-либо информацию о ней: имя, номер банковского счёта, реальную проблему, с которой она обращалась в эту службу ранее. Общеизвестный пример — чёрные «call-центры», когда заключённые под видом сотрудников крупных банков звонят гражданам и обманом заставляют перевести деньги. Самый яркий случай произошёл в «Матросской Тишине», где мошенники обманом получили 7 миллионов рублей

Социальные инженеры представляют сотрудниками банков, кредитных сервисов, техподдержки или вашим другом, членом семьи — человеком, которому вы по умолчанию доверяете. Для большей достоверности они сообщают потенциальной жертве какую-либо информацию о ней: имя, номер банковского счёта, реальную проблему, с которой она обращалась в эту службу ранее. Общеизвестный пример — чёрные «call-центры», когда заключённые под видом сотрудников крупных банков звонят гражданам и обманом заставляют перевести деньги. Самый яркий случай произошёл в «Матросской Тишине», где мошенники обманом получили 7 миллионов рублей.

Обратная социальная инженерия

Чувство, на котором играют: доверчивость, невнимательность

Методика направлена на то, чтобы жертва сама обратилась к социальному инженеру и выдала ему необходимые сведения. Это может достигаться несколькими путями:

Внедрение особого ПО

Поначалу программа или система работает исправно, но потом происходит сбой, требующий вмешательства специалиста. Ситуация подстроена таким образом, чтобы тем специалистом, к которому обратятся за помощью, оказался социальный хакер. Налаживая работу ПО, мошенник производит необходимые для взлома манипуляции. А когда взлом обнаруживается, социальный инженер остаётся вне подозрения (он ведь наоборот помогал вам).

Злоумышленники могут рекламировать свои услуги как компьютерных мастеров или других специалистов. Жертва обращается к взломщику сама, а преступник не только работает технически, но и выуживает информацию через общение со своим клиентом.

Тактика 5. Использование новостей против вас

Какими бы ни были заголовки текущих новостей, злоумышленники используют эту информацию в качестве приманки для спама, фишинга и других мошеннических действий. Не зря специалисты в последнее время отмечают рост числа спам-писем, темы которых касаются президентских кампаний и экономических кризисов.

Из примеров можно привести фишинговую атаку на какой-либо банк. В электронном письме говорится примерно следующее:

«Другой банк приобретает ваш банк . Нажмите на эту ссылку, чтобы убедиться, что информация о вашем банке обновлена, пока сделка не закрыта».

Естественно, это попытка заполучить информацию, с помощью которой мошенники смогут войти в ваш аккаунт, украсть ваши деньги, либо продать вашу информацию третьему лицу.

Тактика 7. Тайпсквоттинг

Эта вредоносная техника примечательна тем, что злоумышленники используют человеческий фактор, а именно ошибки при введении URL-адреса в адресную строку. Таким образом, ошибившись всего на одну букву, пользователь может попасть на сайт, созданный специально для этих целей злоумышленниками.

Киберпреступники тщательно подготавливают почву для тайпсквоттинга, следовательно, их сайт будет как две капли воды похож на тот легитимный, который вы хотели первоначально посетить. Таким образом, допустив ошибку в написании веб-адреса, вы попадаете на копию легитимного сайта, целью которого является либо продажа чего-либо, либо кража данных, либо распространение вредоносных программ.

Top 10 Techniques Used By Social Engineers

Understanding the different attack vectors for this type of crime is key when it comes to prevention. This is how the bad guys do it:

Pretexting

An invented scenario is used to engage a potential victim to try and increase the chance that the victim will bite. It’s a false motive usually involving some real knowledge of the victim (e.g. date of birth, Social Security number, etc.) in an attempt to get even more information.

Diversion Theft

A ‘con’ exercised by professional thieves, usually targeted at a transport or courier company. The objective is to trick the company into making the delivery somewhere other than the intended location.

Water-Holing

This technique takes advantage of websites people regularly visit and trust. The attacker will gather information about a targeted group of individuals to find out what those websites are, then test those websites for vulnerabilities. Over time, one or more members of the targeted group will get infected and the attacker can gain access to the secure system.

Baiting

Baiting means dangling something in front of a victim so that they take action. It can be through a peer-to-peer or social networking site in the form of a (porn) movie download or it can be a USB drive labeled “Q1 Layoff Plan” left out in a public place for the victim to find. Once the device is used or malicious file is downloaded, the victim’s computer is infected allowing the criminal to take over the network.

Quid Pro Quo

Latin for ‘something for something’, in this case it’s a benefit to the victim in exchange for information. A good example is hackers pretending to be IT support. They will call everyone they can find at a company to say they have a quick fix and «you just need to disable your AV». Anyone that falls for it gets malware like ransomware installed on their machine.

Tailgating

A method used by social engineers to gain access to a building or other protected area. A tailgater waits for an authorized user to open and pass through a secure entry and then follows right behind.

Телефонный звонок из широко известной фирмы

Процесс, похожий на нигерийский вариант, может происходить по следующему сценарию. Вы получаете телефонный звонок от кого-то, утверждающего, что он из фирмы Microsoft или какой-либо другой компании, что на слуху. Он сообщает, что компания отслеживает вирус или другое вредоносное программное обеспечение. И в настоящее время такой зловред как раз находится на вашем компьютере или смартфоне.

Далее он просит вас посетить конкретную веб-страницу. Если вы согласитесь получить подобную «помощь» в борьбе с несуществующей угрозой, и перейдете по указанному интернет-адресу. Оттуда вам нужно будет загрузить программное обеспечение. И эта программа, загруженная вами же, позволит мошенникам получить удаленный доступ к вашему смартфону или компьютеру.

Например, благодаря установке одной из предложенных программ TeamViewer или Ammyy на ваш компьютер и с вашей же помощью, ваш телефонный собеседник, он же якобы «благодетель» и радетель за чистоту вашего компьютера, получит удаленный доступ к вашему компьютеру, причем, откуда угодно и когда угодно.

Сами по себе программы TeamViewer или Ammyy хорошие, потому что позволяют пользователю получить удаленный доступ к своему компьютеру из любой точки в мире. Заметьте, к СВОЕМУ компьютеру, а не к ЧУЖОМУ компьютеру! Но в руках мошенников такие программы опасны, ибо с их помощью они могут распоряжаться ЧУЖИМ компьютером, как своим собственным.

Допустим, что пользователь установил ту программу, что ему посоветовал телефонный собеседник якобы из известной компании. После этого мошенник прокручивает массу бесполезной и никому не нужной информации на экране пользователя

Ровно также «наперсточники» отвлекают внимание зазевавшегося прохожего разными бесполезными действиями и пустыми разговорами

Одновременно с этим «прокручиванием» отвлекающих «картинок», незаметно в фоновом режиме мошенники, оснащенные программой доступа к чужому компьютеру, запускают на том компьютере программное обеспечение для кейлоггинга. Далее запущенная в фоновом режиме программа будет транслировать «куда надо» все нажатия на клавиши клавиатуры компьютера. А значит, все вводимые логины и пароли станут известны злоумышленникам, им даже не придется у вас их «выпытывать» и выспрашивать.

Для ускорения процесса доступа к вашим деньгам, мошенники наверняка даже сами попросят вас войти в свой личный кабинет интернет-банка. Им это нужно, чтобы, во-первых, считать логин и пароль с клавиш компьютера в процессе их ввода вами. И во-вторых, чтобы им наглядно можно было бы убедиться, что ваши логин и пароль работают и позволяют заходить в вашу систему онлайн банкинга. Следом уже с другого компьютера, прямо скажем, безо всякого предупреждения для вас, мошенники самостоятельно зайдут в личный кабинет жертвы, чтобы теперь «правильно» распорядиться чужими деньгами.

Или другой вариант. Мошенник звонит по телефону, представляется сотрудником банка, уверенно называет ваше имя, отчество и спрашивает: «Вы уверены, что ваша банковская карта не потеряна? Срочно проверьте, где она находится». Далее этот якобы сотрудник банка будет говорить про блокировку вашей карты или что-то подобное. А для разблокировки карты вам нужно будет срочно назвать мошеннику все ее реквизиты. В итоге, вы не успеете положить трубку телефона, как все деньги с карты будут списаны.

Вообще, способов телефонного мошенничества с использованием социальной инженерии огромное множество. И появляются чуть ли не ежечасно новые приемы и методы.

«Передо мной лежит Ваша заявка на изменение логина доступа к Вашему личному кабинету – сообщите, пожалуйста, Ваш прежний логин и пароль!»

«С Вашей карты только что была переведена такая-то сумма в Китай в оплату за такой-то товар. Мы немедленно блокировали операцию, но с одновременной блокировкой карты. Давайте разблокируем Вашу карту. Какой у нее номер?»

Всего не перечислишь, ибо подобных фраз, рассчитанных на «быстрые реагирования со стороны потенциальной жертвы, существует великое множество…

Real-World Examples

Phishing

A classic example is the tech support scam, and it comes in many varieties and levels of sophistication.

Consider this fake Paypal security notice warning potential marks of «unusual log in activity» on their accounts:

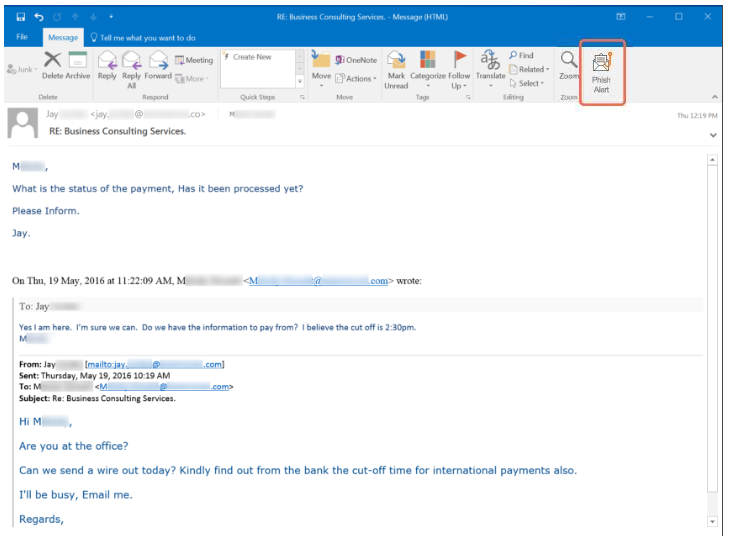

CEO Fraud

Because this employee had gone through proper security awareness training, she was able to keep her company out of the headlines. This was a close call though, and not everyone is that lucky!

Social Media

Cybercriminals create bogus profiles on social media and try to trick you. They will impersonate a celebrity or one of your friends or colleagues. These profiles look very much like the real thing, and it’s easy to get tricked. They try to impersonate a celebrity that the bad guys already know you like a lot.

Texas Attorney-General Warns of Delivery Company Smishing Scam

Nearly everyone gets the occasional text message that looks like it could be a potential scam. But in September 2020, one smishing (SMS phishing) attack became so widespread that the Texas Attorney-General put out a press release warning residents about it.

Victims of this scam received a fraudulent text message purporting to be from a delivery company such as DHL, UPS, or FedEx. The SMS invited the target to click a link and “claim ownership” of an undelivered package. After following the link, the target was asked to provide personal information and credit card details.

The Texas Attorney-General warned all Texans not to follow the link. He stated that delivery companies do not communicate with customers in this way, and urged anyone receiving the text message to report it to the Office of the Attorney General or the Federal Trade Commission.

Top tip: Never to respond to any suspicious message, click links within SMS messages, or reveal personal or company information via SMS.

Further reading:

Как защититься?

Если вы не хотите стать очередной жертвой социальных инженеров, рекомендуем соблюдать следующие правила защиты:

Сохраняйте скептицизм и бдительность

Всегда обращайте внимание на отправителя писем и адрес сайта, где собираетесь ввести какие-то личные данные

Если это почта на домене крупной организации, удостоверьтесь, что домен именно такой и в нём нет опечаток

Если есть сомнения — свяжитесь с техподдержкой или представителем организации по официальным каналам.

Не работайте с важной информацией на глазах у посторонних людей. Мошенники могут использовать так называемый плечевой серфинг — вид социальной инженерии, когда кража информации происходит через плечо жертвы — подглядыванием.

Не переходите на подозрительные сайты и не скачивайте сомнительные файлы, ведь один из самых лучших помощников социальной инженерии — любопытство.

Не используйте один и тот же пароль для доступа к внешним и корпоративным (рабочим) ресурсам.

Установите антивирус — во всех крупных антивирусах есть встроенная проверка на вредоносные ресурсы.

Ознакомьтесь с политикой конфиденциальности вашей компании

Все сотрудники должны быть проинструктированы о том, как вести себя с посетителями и что делать при обнаружении незаконного проникновения.

И читайте наши статьи по «Безопасности, где ведущие специалисты REG.RU деляться с вами полезными советами.

⌘⌘⌘

Надеемся, что наш пост поможет вам защитить себя от мошенников. Мы всегда готовы поделиться полезным опытом!

И подписывайтесь на рассылку нашего блога — впереди много полезных статей!

Did you know that 91% of successful data breaches started with a spear phishing attack?

Find out what percentage of your employees are Phish-prone with your free phishing security test. Plus, see how you stack up against your peers with the new phishing Industry Benchmarks!

Here’s how it works:

- Immediately start your test for up to 100 users (no need to talk to anyone)

- Select from 20+ languages and customize the phishing test template based on your environment

- Choose the landing page your users see after they click

- Show users which red flags they missed, or a 404 page

- Get a PDF emailed to you in 24 hours with your Phish-prone % and charts to share with management

- See how your organization compares to others in your industry

Почему мошенники любят использовать социальную инженерию

Причина проста – мошенники, манипулируя людьми, участвующими в социальной жизни посредством компьютерных сетей, собирают информацию об интересующих их лицах и используют эту информацию для получения исключительно собственной выгоды. Мошенников, которые специализируются в этой области, называют еще социальными хакерами.

Хотя для простых людей сами манипуляции могут представляться как исключительная забота только о них, без какой-либо видимой выгоды для мошенников, манипулирующих людьми. В этом как раз и состоит особенность манипуляции, прямо словами известной песенки из популярного в свое время кинофильма «Приключения Буратино»: «Для дурака не нужен нож, ему с три короба соврешь, и делай с ним что хошь!»

Лиса Алиса, Буратино и кот Базилио из кинофильма «Приключения Буратино»

Можно выделить распространенный способ воздействия на человека из области социальной инженерии, который активно используют мошенники. Первым делом – «втереться» в доверие к человеку. После этого практически сразу «огорошить» его неожиданной информацией или новостью, весьма похожей на правду.

Чтобы потенциальная жертва не успела опомниться, мошенники зачастую требуют от нее принятия быстрых решений и поспешных действий. И делают все возможное, чтобы потенциальная жертва мошенничества оказалась в условиях, когда взвешенные, продуманные решения принимать нет времени.

Тут тоже уместно вспомнить сакраментальную фразу из старого классического фильма «Бриллиантовая рука»: «Шеф, все пропало! Гипс снимают! Клиент уезжает! А-а-а!». В общем, некогда тут думать, нужно действовать здесь и сейчас, основываясь ТОЛЬКО на имеющейся информации, не более того.

«Шеф, все пропало! Гипс снимают! Клиент уезжает! А-а-а!» (из фильма «Бриллиантовая рука»).

Такими «фишками», заставляющими людей действовать немедленно и решительно, может служить, например, «липовая» информация о снятии денег с банковской карты.

Также это может быть «липовый» запрос на изменение пароля доступа к личному кабинету жертвы, откуда можно будет уже без участия владельца распорядиться деньгами или какими-то данными.

Бывает так, что жертве «приносят» информацию о якобы случившейся трагедии с родными и близкими. Могут применяться иные подобные весьма неожиданные приемы, приводящие жертву в состояние немедленной готовности к действиям. Главная цель для мошенника состоит в том, чтобы жертва оставалась «с горячей головой», а не в состоянии холодного, неподвластного чужой воле разума.

Социальная инженерия как раз призвана разрабатывать подобные приемы. Конечно, ее основная цель не есть мошенничество. Но тут все обстоит примерно так же, как, например, с атомной энергией, которая может служить источником энергии, а может вызывать катастрофические разрушения. Смотря кто и с какими целями, будет применять достижения науки, в нашем случае – разработки в социологии.

Что же интересует тех, кто на практике применяет социальную инженерию, но не во благо, а во зло? Сведения, которые запрашивают мошенники (все-таки так и будем их называть, другого эпитета они не заслуживают), отличаются в зависимости от способа мошенничества. По большей части информация касается

- паролей,

- реквизитов банка и банковской карты или

- информации для входа в онлайн банк, чтобы получить в первую очередь финансовую информацию. Ибо просто «лирика» мошенников мало интересует, деньги жертвы – вот их главная цель.

Многие пользователи интернета, вероятно, на своем опыте уже знакомы с социальной инженерией и, к сожалению, далеко не с самой лучшей ее стороны. Приведем далее некоторые из «классических» приемов мошенников, которые используют методы воздействия из социальной инженерии.

How can you prevent attacks?

We’ve pulled together some resources to help you defend against social engineering attacks. A good place to start is ensure you have all levels of defense in depth in place. Keep reading below to find out how you can make yourself a hard target, get additional content for yourself and your users and stay up to date with social engineering in the news via our blog.

- Start with a baseline phishing security test to assess your organization’s baseline Phish-prone percentage

- Step users through interactive, new-school security awareness training

- Run frequent simulated social engineering tests to keep users on their toes with security top of mind

What is Social Engineering?

It is an attack vector that relies mostly on human interaction and often involves tricking people. In other words, social engineering refers to the psychological manipulation of a human being into performing actions by interacting with them and then breaking into normal security postures. It’s like a trick of confidence to gather information and gain unauthorized access by tricking or doing fraud.

More on Social Engineering Tactics

Many social engineering attacks directly depend on people’s willingness. This hacking technique has an advantage that it requires no knowledge of code. Despite its simplicity, risks connected with this attack are serious. Anyone can fall under the prey of these attacks, and everyone should keenly stay aware of anyone asking for personal or private information. This technique takes advantage of the weakest links within an organization’s security defenses, i.e., people. Hence, this hacking trick is also termed «people hacking,» which involves exploiting human beings ‘ trusting nature. Security experts recommend that IT departments and organizations frequently do penetration testing, which uses social engineering techniques, which helps administrators detect those who pose under specific types of attacks and identify which employee required additional training and security awareness against such threats. Criminals use social engineering as it’s easier to perform by exploiting your natural inclination to trust that it is to discover ways to hack your system or software.

Types of Social Engineering

- Human-based social engineering.

- Computer-based social engineering.

- Mobile-based social engineering.

Tricks You Can Use to Do Social Engineering

- Exploit using familiarity.

- Get a job for the targeted organization.

- Creating a hostile situation.

- Gathering and using information.

- Reading body language.

Common Social Engineering Attacks

Other types of tricks used for social engineering can use a victim’s trust and curiosity.

- Link-based attack: You have been given a link from your friend or someone you know, and since the link comes from a friend and you are curious, you’ll trust the link provided by him/her and click it. With this single click, you may get infected by malware, or that criminally minded friend of yours can gain unauthorized access to your machine/account.

- Another similar case is what happens when there is any picture, movie, video, document, etc. which contains a malicious program bound or embedded and you trust the attachment and download it; the criminal can take over your machine and can do criminal activities from your PC or using your IP address.

Effective Implications From This Attack

Social Engineering has adverse and serious consequences, as this tactic is to coerce someone for information and lead to ill-gotten gain. The type of information social engineers can get are:

- A user or administrator password.

- Security keys and badges to get access to any building.

- Intellectual property such as source codes, design specifications, or other research-related documentation.

- Customer lists and sales prospects.

- Confidential and private information may also be the hacker’s target for any organization.

If any information gets leaked, it can result in various consequences such as financial losses, degrade employee morale, decrease customer loyalty, etc.

Behaviors Vulnerable to Social Engineering

- Human nature and trust is the base of this attack vector.

- Fear of severe losses.

- Ignoring and neglecting the intensity of social engineering makes the organization an easy target.

- Victims are asked for help, and with due moral obligation, they fall under the prey of social engineers.

Phases of Social Engineering Attack

- Research on target company: via dumpster driving and information from websites.

- Select the victim: identify any frustrated employee of the targeted company.

- Develop a relationship: with that selected employee.

- Exploit the relationship: using this relationship, seize all sensitive information and current technologies the target organization uses.

- Establishing trusted frameworks for personnel/employees.

- Perform unannounced periodic security-framework tests.

- Use of proper waste management service to protect organizations from dumpster drivers.

- Establishing security policies and protocols.

- Training employees to defend from getting manipulated by outsiders and trained them to refuse the relationship politely or share information from strangers may be a hacker.